¿Cómo operan las milicias digitales de Santiago Caputo? Fachada de movimientos libertarios e información de SIDE

En julio, la revista Crisis publicó un detallado informe sobre las “milicias digitales de la ultraderecha”, un grupo organizado que usa la violencia virtual para hostigar a sus víctimas.

A través de amenazas, difamación y doxxing, buscan silenciar a quienes se oponen al discurso oficial.

El artículo revela cómo esta red tiene ramificaciones dentro de la política nacional y cómo se extiende hacia actos de intimidación física.

Bajo la dirección de Santiago Caputo, asesor presidencial sin nombramiento formal, estos grupos atacan a personas que cuestionan al gobierno, incluidos sus propios aliados que caen en desgracia.

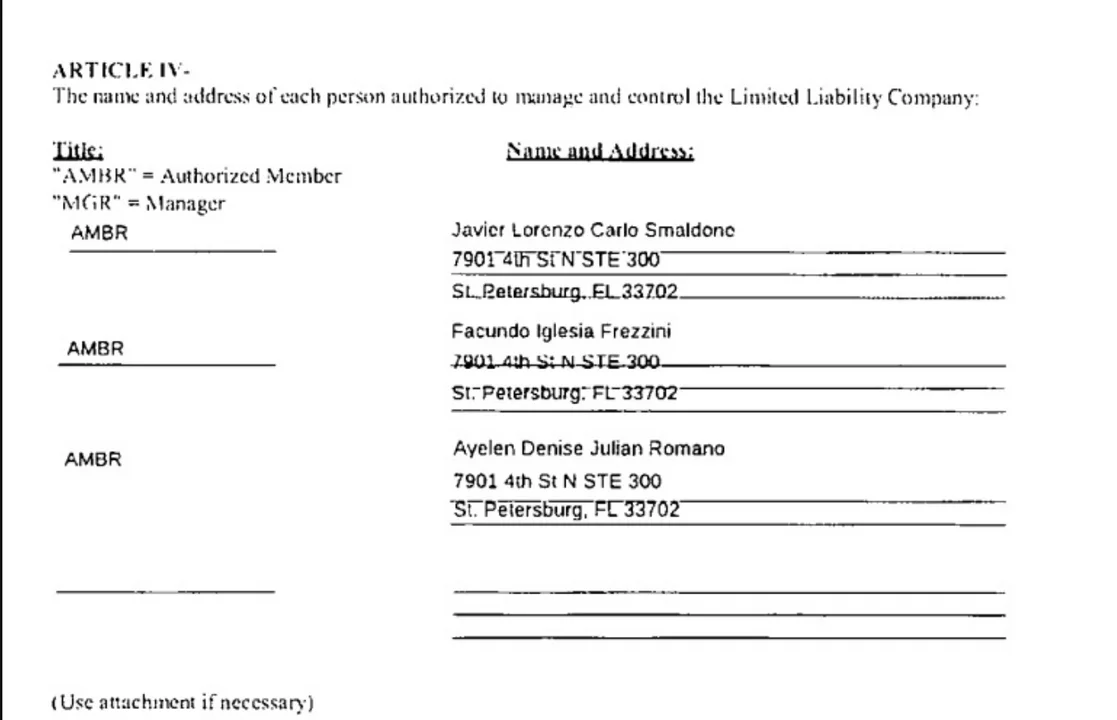

Se denuncia la creación de perfiles falsos en redes sociales y la difusión de información personal, apuntando a figuras opositoras como Juan Doe y Ayelén Romano, quienes sufrieron amenazas directas.

Un caso notable involucra al usuario “Antiponzista”, quien tras publicar una lista de visitantes a la Casa Rosada, fue atacado con amenazas de muerte.

Su dirección y fotos fueron difundidas, y se le envió un paquete con tierra y gusanos. Este tipo de ataques es común entre los miembros del grupo, quienes actúan con una impunidad alarmante, alentados por la protección del poder.

Ayelén Romano, una astróloga y escritora, también fue víctima de una persecución similar, siendo objeto de amenazas misóginas y ataques en línea.

Su caso muestra la violencia y la misoginia detrás de estos grupos, quienes no toleran que sus objetivos sean bloqueados o cuestionados en redes sociales.

El periodista Javier Smaldone, conocido por su trabajo de investigación, también ha sido blanco de ataques.

Tras denunciar públicamente a Santiago Caputo y su red de intimidación, Smaldone fue objeto de campañas de difamación y amenazas.

Además, se lo imputó por compartir una investigación de Crisis que detallaba las actividades de estos grupos.

La investigación revela cómo estas redes operan bajo la fachada de movimientos libertarios y utilizan recursos del Estado, como información obtenida de la SIDE y bancos de datos, para llevar a cabo sus ataques.

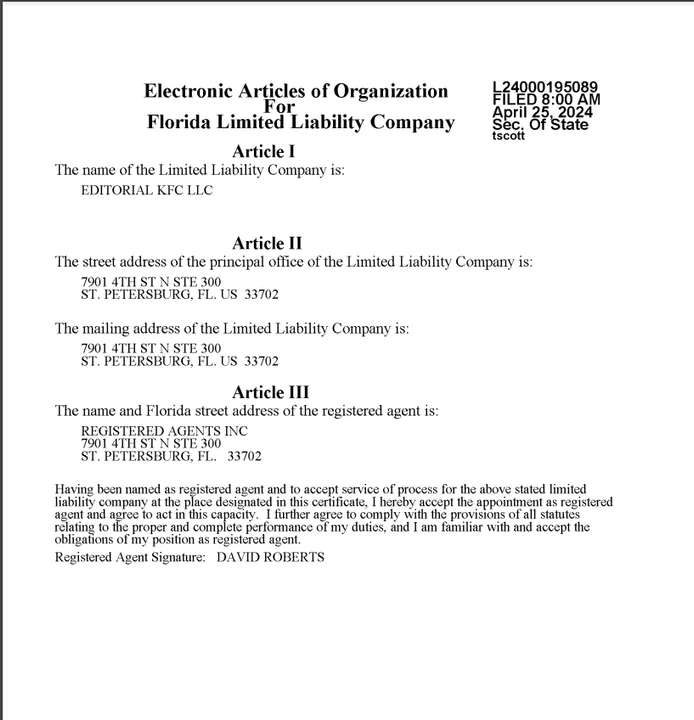

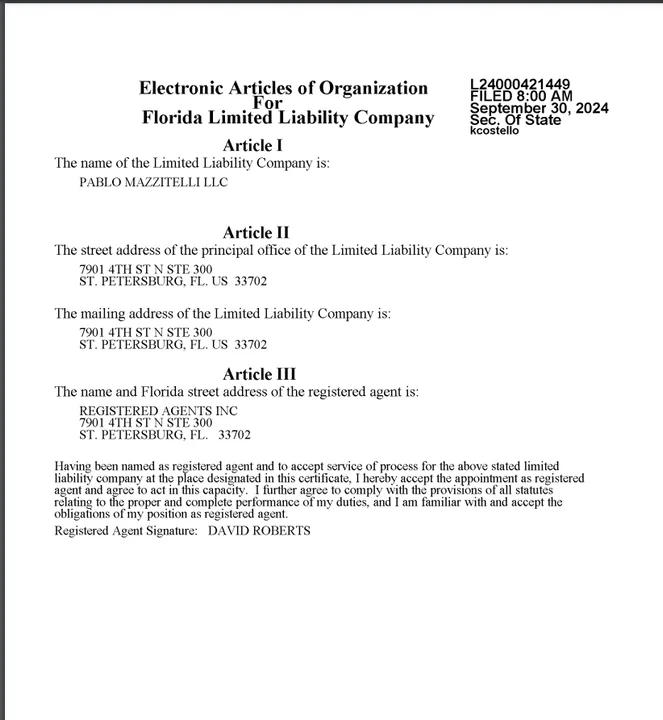

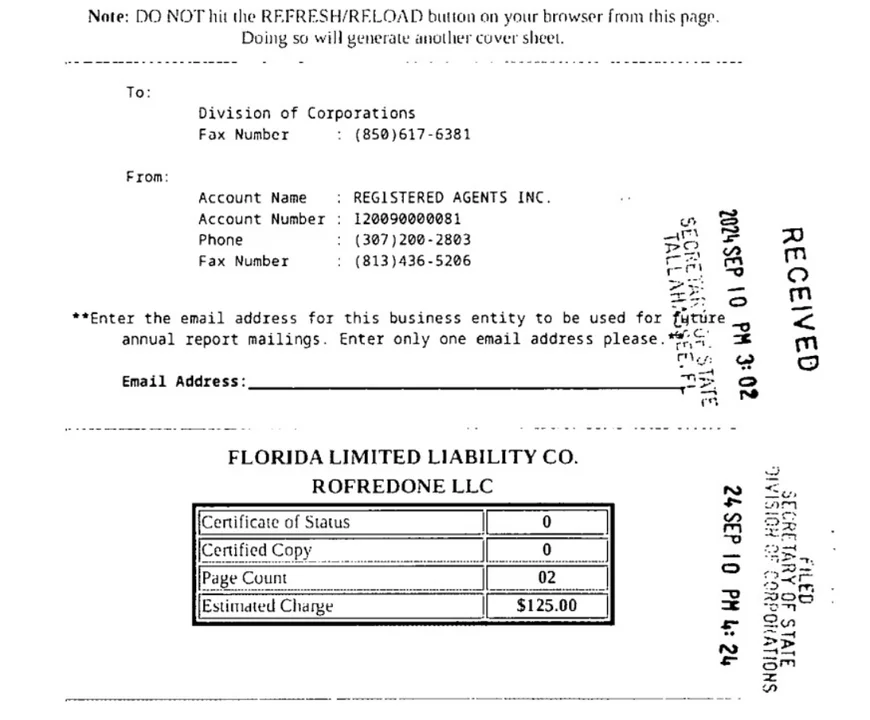

La utilización de empresas offshore para ocultar la identidad de los responsables, es otro de los métodos de operación.